...

Cybersécurité et sécurité informatique : quelles différences ?

A l’issue d’une pandémie mondiale, de nombreuses préoccupations persistent quant à l’import...

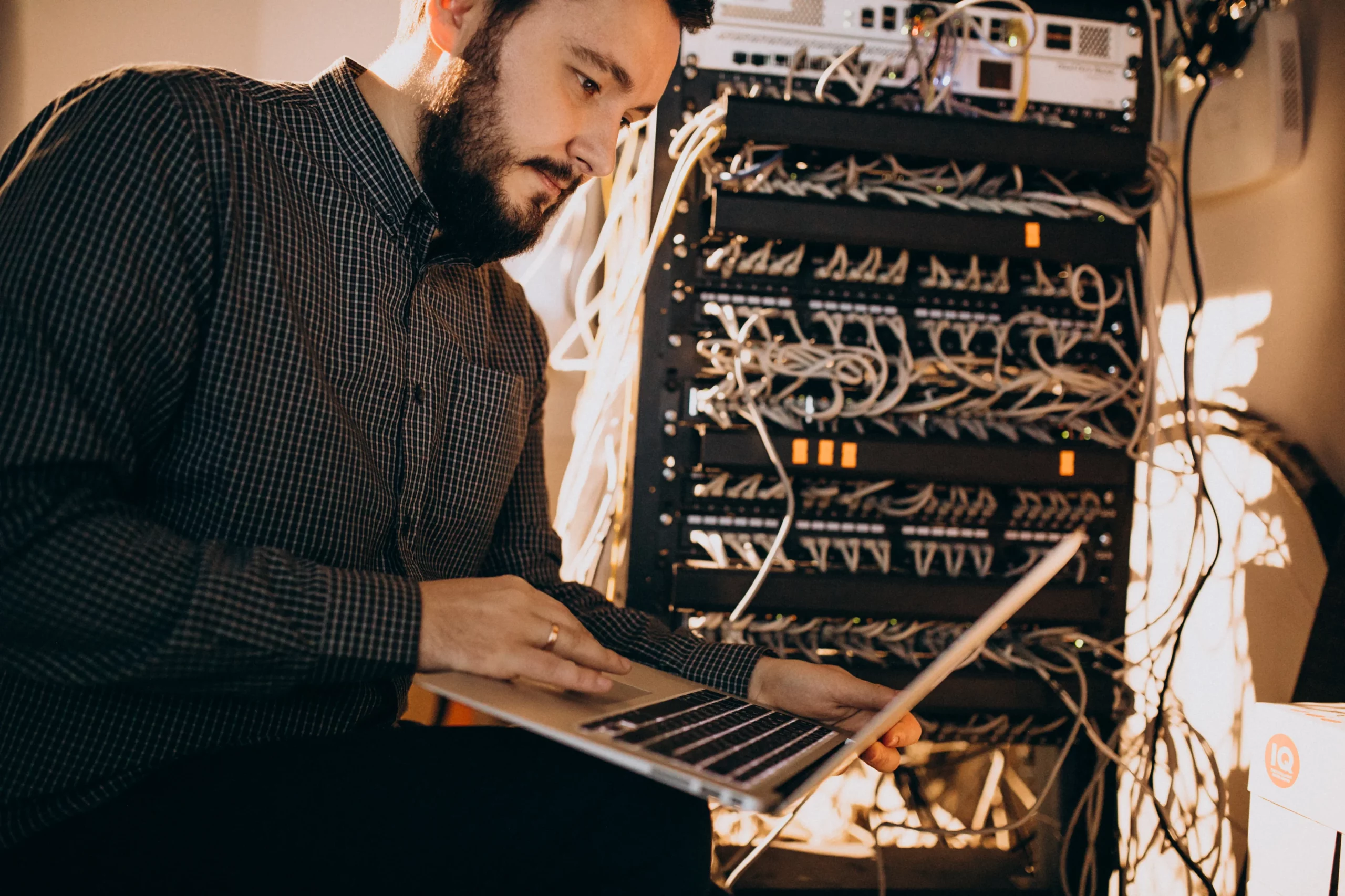

Administrateur informatique : la fiche métier

Dans une société moderne de plus en plus digitalisée, les entreprises investissent des moyens col...

Infogérance parc informatique : les avantages et enjeux de l’externalisation

Dans un contexte où les technologies évoluent rapidement et où la sécurité des données devient...

Ingénieur système : exigences, rémunération et perspectives d’évolution

Quel rôle joue un ingénieur système dans la transformation numérique des entreprises contemporai...

Administration des réseaux et des systèmes : tout ce que vous devez connaître

Quelle est l’importance de bien comprendre l’administration des réseaux et des systèmes dans u...